Durante la época navideña, los estafadores se aprovechan del pico de actividad y la alegría de la temporada para crear sofisticadas páginas o técnicas para robar datos personales y dinero. De los creadores de «Phishing» y «Otros ciberdelitos», llega el «Bluesnarfing», ?que significa llevarse algo sin permiso? , una modalidad de robo de datos personales a través de dispositivos que utilizan la tecnología bluetooth. Con ella, logran conectar con las víctimas y sustraer su información, pues aunque no se esté utilizando directamente el bluetooth, si está activo sigue funcionando en segundo plano y, por tanto, se convierte en una vía o puerta de entrada para posibles ciberdelincuentes.

A continuación te explicamos en qué consiste esta técnica, cómo prevenir ser una víctima o cómo actuar en caso de haber sufrido un ataque.

¿Por qué por bluethooth?

Antiguamente (hace menos de 15 años) utilizábamos el bluethooth fundamentalmente para enviar archivos de imágenes o música antes de la llegada de WhatsApp. Hoy en día, por su facilidad y rapidez, es utilizada en la gran mayoría de la tecnología inalámbrica que nos rodea a diario; como el teléfono móvil, tablet, portátil, auriculares, smartwatch, televisión, coche, teclado, ratón, controles de videojuegos y gran parte de los electrodomésticos que nos rodean, para conectar entre sí dispositivos electrónicos próximos.

Para que se establezca esta conexión, son necesarios 2 requisitos:

- Proximidad: El ciberdelincuente debe estar físicamente cerca del dispositivo al que se quiere conectar. Esto se debe a que las conexiones que se utilizan son de corto alcance: hasta 100 metros (que variará dependiendo de factores como el entorno, la interferencia y la potencia de la transmisión). Por tanto, los espacios públicos con aglomeraciones suele ser el escenario ideal.

- Autorización: La forma en la que suele hacerse este «emparejamiento» entre dispositivos es a través de una notificación, o aviso en forma de globo, que aparece en la pantalla de nuestro móvil. Generalmente es necesario que el usuario (en este caso, la víctima), lo autorice con un simple click en «Aceptar» o con una clave; sin embargo, los ciberdelincuentes que utilizan esta táctica han logrado establecer la conexión entre dispositivos SIN esta autorización o, incluso, maquillándola. La capacidad de ejecutar estos ataques sin el conocimiento del usuario aumenta la gravedad de la amenaza.

¿Qué técnicas utilizan tecnología bluethooth?

Se trata de ataques conocidos como BLUFFS «Bluetooth Forward and Future Secrecy», una serie de hazañas diseñadas para aprovechar vulnerabilidades del sistema del bluetooth comprometiendo la confidencialidad de las comunicaciones de forma involuntaria. A continuación, mencionamos las principales técnicas:

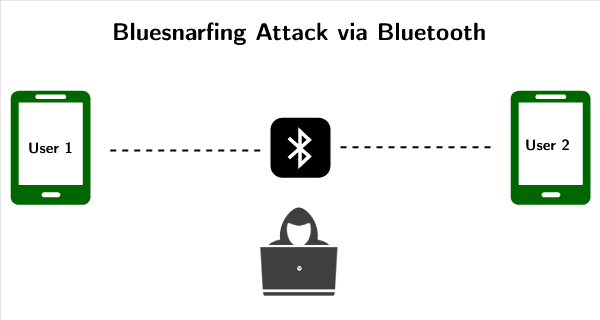

- Man in the middle: ataque que amenaza las comunicaciones entre dos personas, ya que el atacante se interpone entre dos dispositivos leyendo la información que se comparte en un tercer plano del que las víctimas no están siendo conscientes, llegando incluso a modificarlos.

- Bluesmacking: enviar mensajes anónimos a dispositivos compatibles dentro de un radio determinado.

- Bluesnarfing: método de hacking que permite el robo de información personal desde un dispositivo inalámbrico.

- Bluebugging: permite tanto acceder como usar todas las funciones del teléfono?.

- Bluetoothing: una de las últimas modalidades que consiste en establecer contacto con fines sexuales a través del dispositivo bluetooth de los teléfonos móviles.

Otras técnicas con fines muy similares son las ya conocidas:

- Vishing: práctica fraudulenta por teléfono en la que, a través de una llamada, se suplanta la identidad de una empresa, organización o persona de confianza, con el fin de obtener información personal y sensible de la víctima.

- Phishing: método engañoso para hacer que se compartan contraseñas, números de tarjeta de crédito y otra información confidencial haciéndose pasar por una institución de confianza a través de, generalmente, un mensaje de correo electrónico o SMS.

¿A qué información pueden tener acceso a través de esta nueva técnica?

Los dispositivos electrónicos inalámbricos contienen gran cantidad de información valiosa; información sensible como puede ser:

|

|

Todo ello con el fin de cometer otro tipo de delitos derivados de esta "sustracción" de datos como:

- Suplantación de identidad de la víctima en RRSS, documentos, entidades, etc. (Artículo 401 del Código Penal).

- Amenaza o chantaje. (Artículos 169, 170 y 171.2 CP).

- Descubrimiento y revelación de secretos. (Artículo 197 CP).

- Extorsión. (Artículo 243 CP).

- Estafa, realizar transacciones entre cuentas bancarias o realizar compras online. (Artículo 248 del CP).

- Daños a datos informáticos, programas informáticos o documentos electrónicos. (Artículo 264 CP).

A TENER EN CUENTA. También debemos tener en cuenta todos los delitos que se puedan derivar de los derechos fundamentales que recoge la Constitución Española en su artículo 18; derecho al honor, a la intimidad personal y familiar y a la propia imagen, así como aquellos de los que protege la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales.

¿Cómo actúan los ciberdelincuentes de Bluesnarfing?

- Están físicamente en zonas donde concurran muchos dispositivos a la vez y sin alto movimiento de tránsito. Por ejemplo; esperando en la puerta de embarque de un aeropuerto o haciendo largas colas de espera en un parque de atracciones hasta que llega tu turno.

- Lanzan una búsqueda para detectar dispositivos con el bluetooth activado.

- Filtran por un bajo nivel de protección.

- Buscan el emparejamiento o enlazado autorizando el acceso. Como ya indicamos, alguno, incluso, pueden saltar este paso.

- Una vez conectados, copian y pegan la información de la víctima.

- Aplican uno o varios fines delictivos como los que señalamos más arriba.

¿Qué hacer para prevenir ser víctimas de Bluesnarfing?

La toma de conciencia sobre los potenciales peligros es crucial en este ámbito y el primer paso es estar preparados e informados para tomar medidas preventivas. Igual que, a día de hoy, se ha creado conciencia de no realizar una transferencia electrónica en una red wifi pública o no compartir datos personales sensibles en redes sociales, a continuación, te facilitamos 5 consejos para proteger tu información privada contra posibles ataques:

- No autorizar ninguna conexión con un dispositivo desconocido. Por obvio que parezca, es necesario comprobar el origen de los archivos y si recibes una solicitud extraña, rechazarla.

- Mantener el bluetooth desactivado, sobre todo en sitio públicos, ya que además de ahorrar batería, puede ahorrarte un buen susto.

- Activar el «modo oculto», «modo no visible» o «modo no detectable» (dependiendo del dispositivo) para limitar la visibilidad de tu dispositivo y que no lo encuentren en Ajustes > Bluethooth.

- Mantener el software actualizado para estar protegido con los nuevos estándares de seguridad.

- Utiliza contraseñas seguras y difícil de adivinar (no utilizar 123456, password, ni 000000)

A TENER EN CUENTA. Concretamente, iPhone necesita bluethooth para utilizar algunas de sus propias aplicaciones, como es el caso de AirDrop, AirPlay, HomePod, CarPlay, la app Buscar (cuando pierdes o te roban tu dispositivo) o NameDrop (disponible para iOS 17.1 y watchOS 10.1), que es la nueva modalidad para compartir tus datos de contacto acercando dispositivos por la parte superior -como si volviésemos a los Tamagochis-.

Los ciberdelincuentes aprovechan cualquier descuido para intentar acceder a información sensible, así que, cuida tus conexiones por bluethooth y desactívalo de nuevo tras usar estas aplicaciones.

¿Qué hacer si he sido víctima de Bluesnarfing u otra técnica?

Pongámonos en el caso de que surge una notificación en tu móvil solicitándote la conexión y, por error, la aceptas.

¿Cuáles son los pasos a seguir si he sido víctima?

- Desemparejarse del atacante para evitar que el ataque continúe.

- Analizar acciones previas al fraude: hacer memoria de las webs que visitó, de los emails que recibió y respondió, de qué documentos aparecen en la carpeta de descargas será muy útil para saber por dónde empezar.

- Cambiar las contraseñas: aunque el robo haya ocurrido solo en una cuenta o con un usuario, es importante cambiar no solo la contraseña de la cuenta afectada, sino todas las de cuentas y tarjetas bancarias, email y RRSS.

- Escanear el dispositivo con un antivirus para intentar detectar si hay infección del dispositivo o, incluso, en algunos casos, podría ser una opción viable restaurar el dispositivo con los valores de fábrica (si hay una copia de seguridad externa reciente).

- Informar al banco: si se detecta algún riesgo de haber desprotegido o comprometido información bancaria (tarjetas de crédito/débito, claves de la banca electrónica), es preciso contactar inmediatamente con la propia entidad para un boqueo inminente y evitar transacciones fraudulentas. Igualmente, será siempre recomendable mantener un seguimiento de las cuentas y operaciones con las tarjetas para detectar operaciones sospechosas; en caso de detectar cargos no reconocidos, solicita la cancelación.

- Presentar una denuncia ante la Policía Nacional (tiene una unidad especializada en delitos informáticos, la Brigada de Investigación Tecnológica) o la Guardia Civil (Grupo de Delitos Telemáticos). En el área judicial, existe una Fiscalía de Delitos Informáticos, que asume la investigación y persecución de estos delitos. La denuncia debe estar acompañada de toda la información recopilada, incluyendo capturas de pantalla y toda otra evidencia o dato que pueda facilitar la investigación.

- Informar a la Agencia Española de Protección de Datos (AEPD) y a la OCU a través de la web o en forma presencial en las oficinas de las organizaciones.

- INCIBE: puedes reportar el fraude aportando una descripción detallada del incidente, tus datos de contacto, la evidencia del fraude si es posible e, incluso, hacer una captura o enviar la URL maliciosa a través de la web del Instituto Nacional de Ciberseguridad o el 071 (Línea gratuita de Ayuda en Ciberseguridad de INCIBE).

A TENER EN CUENTA. Respecto al punto 5, las normas, artículos 41 y 44 del Real Decreto Ley 19/2018, de 23 de noviembre, de Servicios de pago y otras medidas urgentes en materia financiera, establecen que si te roban tu dinero por un uso fraudulento de la tarjeta, la entidad tiene que hacerse cargo de las cantidades defraudadas por una brecha de seguridad en su propio sistema; sin embargo, cuando se trata de un ciber-engaño, muchas veces no están dispuestas a responsabilizarse y alegan que el usuario ha cometido una negligencia grave en el uso y conservación del instrumento de pago o de los elementos de seguridad. Si el banco se niega a devolver tu dinero, la alternativa no es reclamar al Banco de España: cuando has sido víctima de un robo de datos, no admitirán a trámite tu reclamación, pues es un asunto de los tribunales de justicia, que son los que pueden valorar si el consumidor ha sido o no negligente.

Fuente: WWW.iberley.com

Autor: Dpto. Penal Iberley